|

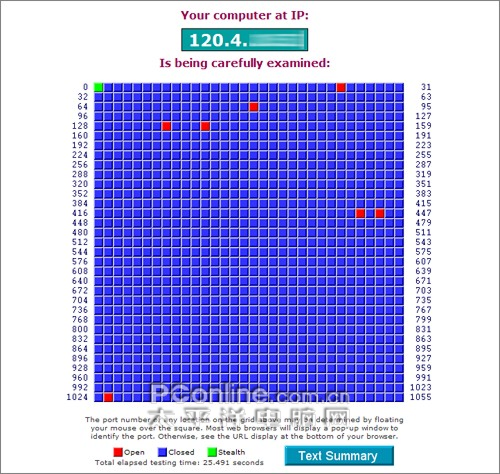

四、 防御能力对比 作为一款防火墙软件,能否有效地抵御各种来自外界的威胁,无疑是我们重点考察的一个项目。为了能让测试结果更加有效,我们参考了真实的网络攻防情况,组建了“端口静默扫描”、“反弹连接测试”、“X-Scan综合扫描”这三组评测环境,以便综合对各款防火墙软件的基本防御能力,进行一番对比。 1.1 端口静默扫描 一般来讲,几乎所有的网络攻击行为,都是针对于特定端口展开的。因此,尽量减少端口在外人眼中的“曝光率”,便是降低电脑受攻击频率的一个最好方法。而这,也就是我们平时所说的“端口静默”。一般而言,端口的状态有三种:开启(Open)、关闭(Close)和隐蔽(Stealth)。其中,“关闭”状态,是我们平时最容易忽略掉的。事实上,对于一名有经验的黑客来说,即使端口处于“关闭”状态,也是可以通过一些特殊的查询实施攻击。因此,要想实现真正意义上的静默,就必须将所有不使用的端口,全部设为“隐蔽”状态。 在检测工具的选择上,我们挑选了时下受欢迎度较高的Shields UP!! 网站。该网站的特点,是能够对0到1055的1056个端口进行扫描,同时以图形化形式,返回各端口的当前状态。不但使用起来非常简便,而且,它的检测精度,也是目前所有在线检测网站中,最全的一个了。

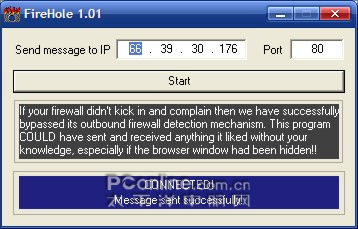

图27 Shileds UP!! 端口检测截图 图28 端口检测结果对比(点击图片看清晰大图) 由于端口检测,大多采用入站流量。因此,端口的扫描屏蔽操作,实际上也可以理解为防火墙防御功能的一个部分。而从测试结果来看,绝大多数防火墙软件,均能有效地完成主机端口的屏蔽。其中,一直不被大家所看好的Windows防火墙,竟然也有出色的表现。而相比之下,江民和卡巴斯基,则在此项设置中略逊一筹。开启防护后,依然还会暴露出大量“非隐蔽(non-stealth)”端口,从而为系统带来更多的安全隐患。 1.2 反弹连接测试 为了绕过防火墙严格的传入连接过滤,很多木马在感染计算机系统后,都会主动向服务器(木马服务器),发出反向连接请求(传出连接)。因此,一款好的防火墙软件,除了要拥有强大的传入连接过滤,还要能够防范这种由内向外发出的不安全连接。而这,就是我们平时所常说的“反弹式连接”。一般来讲,测试反弹连接,主要是通过两大工具。一是由GRC公司出品的leaktest。而另外一款,则是由Robin Keir出品的firehole。 从技术上讲,leaktest和firehole的工作模式略有不同。其中,leaktest只是简单地将数据发送到grc.com,作为最终验证条件。而firehole则更为严格,只有当发出的数据获得正确应答后,才算穿透成功。

图29 Leaktest界面截图(图示为防火墙已穿透!)

图30 Firehole界面截图(图示为防火墙已穿透) 图31 反弹连接测试对比(点击图片看清晰大图) 相比严格的正向防御,大多数防火墙在反向检测上并不强大。从上面的反弹测试可以看出,12款参评防火墙软件中,只有Norman和Jetico能够完全阻止“Leaktest”、“Firehole”的攻击。而其余各款防火墙,要么只能阻止某一测试,要么根本没有提供相应功能。而Windows防火墙中,众所周知的的单向防御缺陷,也在此次评测中表露无遗。

|

正在阅读:12款个人防火墙软件横向评测12款个人防火墙软件横向评测

2008-12-31 10:39

出处:PConline原创

责任编辑:zhangxinxin

键盘也能翻页,试试“← →”键