|

近日,微软Internet Explorer浏览器爆出高危漏洞,微软已经发布公告提醒用户,并承诺将修复该漏洞。与此同时,该漏洞也已经被木马所利用。知名信息安全厂商卡巴斯基实验室在爆出该漏洞之后很快就检测到了一个可以利用这个漏洞的木马。

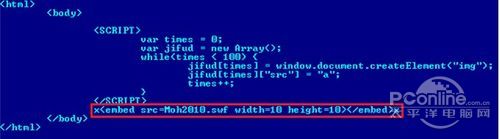

据了解,此木马是一个恶意网页脚本木马,会打开带有漏洞利用程序的恶意flash文件,利用最近爆出的微软Internet Explorer浏览器高危漏洞向用户计算机中下载安装后门木马,使用户计算机被黑客操纵。 用户在用IE浏览器浏览含有此木马的网页时,此木马会加载一个名为Moh2010.swf的flash文件: Moh2010.swf使用了Doswf进行了加壳保护,使人不能轻易地看到flash文件的内容: Moh2010.swf脱壳后的部分代码如下: 从中我们可以看到它会去调用另一个Protect.html。另外还可以看到其中还包含有转换为字符的代码。将这些字符转换成代码后如下: 可以看到这段代码还会对其中后面的代码进行异或解密。解密后的部分代码如下: 从解密后的代码中我们可以看到它所要下载的后门木马的地址。 前面提到的被flash文件调用的Protected.html被卡巴斯基检测为Trojan-Downloader.HTML.SWFLoad.h,其主要代码如下: 从中可以看到这个版本的漏洞利用程序只攻击Windows XP上的IE7和IE8,并且还可以看到其中包含有真正的CVE-2012-4969漏洞的利用代码。漏洞触发后会执行前面解密出的代码并从http://62.152.xxx.xxx/public/help/111.exe向用户计算机中下载运行木马。被下载的木马被卡巴斯基检测为Trojan.Win32.Agent.tuzg,是一种Poison Ivy远程控制木马。 目前来看,该木马使得用户的电脑存在极大的风险,用户应安装专业的安全软件。卡巴斯基所有产品已经可以完全查杀这个恶意网页脚本木马了,尤其是近期刚刚发布的卡巴斯基安全部队2013,其具备的自动漏洞入侵防护技术能帮助用户排除隐忧。 |

正在阅读:卡巴斯基:IE浏览器高危漏洞被木马利用卡巴斯基:IE浏览器高危漏洞被木马利用

2012-09-29 09:22

出处:PConline原创

责任编辑:wuweilong