|

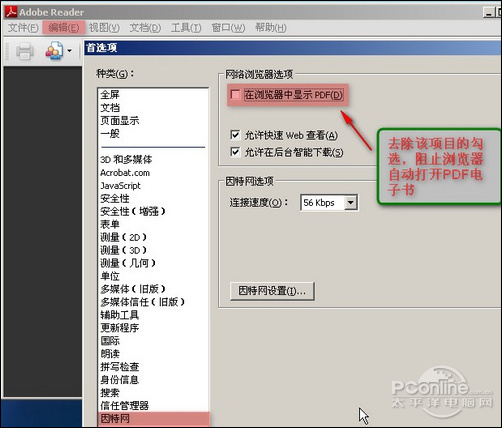

金山云安全中心最近捕获到一新型0day漏洞,该0day漏洞(Adobe Reader and Acrobat 'newplayer()' JavaScript 漏洞)位于Adobe Reader多媒体插件Multimedia.api。黑客可以精心构造包含恶意代码的PDF并通过网页挂马,邮件复件,网络共享(比如电子书)等方式进入用户系统,一旦用户主动或者被动点击了此类pdf文档,将触发漏洞,此刻黑客可以控制用户电脑。 关于PDF新0day漏洞 该漏洞较容易触发,影响版本,平台众多,但是目前国内未发现利用 1 国内暂未发现挂马利用,近期将关注此类信息 2 获得的样本来自国外,此样本在国外通常使用邮件传播 3 金山网盾可以拦截 平安夜,警惕电子书携adobe新0day攻击 影响平台: 所有平台(windowx,linux,mac) 影响版本: Adobe Reader 9.2 and earlier versions for Windows, Macintosh, and UNIX Adobe Acrobat 9.2 and earlier versions for Windows and Macintosh 临时解决方案: 1、自动防御方案 ,金山网盾可拦截该漏洞. 2、手工免疫方案 (1) 阻止浏览器自动打开PDF文档 开始-所有程序-Adobe Reader<X> (X代表版本号比如9) 打开主界面以后,依次选择 编辑-首选项-因特网,去除勾选 “在浏览器中显示PDF”

(2)禁用Adobe Reader 和 Acrobat的Java Script 依次选择 编辑-首选项-Java script,去除勾选 “启动acrobat Java script”

|

正在阅读:Adobe Reader再曝漏洞 国内未发现利用Adobe Reader再曝漏洞 国内未发现利用

2009-12-26 06:55

出处:PConline原创

责任编辑:huanghaiming